Sembra la scena di un film ma è la realtà: il ricercatore che twitta dietro il nome di MalwareTechBlog ha rallentato la diffusione del ransomware WannaCry registrando, per pochi dollari, un dominio Internet che funge da “kill switch” inibendo l’attivazione del ransomware.

Come racconta nel post del suo blog [WBM] dal titolo ironico “How to Accidentally Stop a Global Cyber Attacks“, da buon ricercatore di sicurezza ha analizzato il comportamento del ransomware rilevando i tentativi di scansione verso la porta 445 (utilizzata SMB) che hanno lasciato intendere che il vettore di diffusione fosse, appunto, il protocollo SMB e in particolare lo sfruttamento della vulnerabilità già chiusa da Microsoft un paio di mesi fa.

Il ricercatore MalwareTech si è accorto, inoltre, che il ransomware prima di attivarsi contattava il dominio iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com e, come d’abitudine per studiare i C&C dei malware, lo ha registrato come “BotnetSinkhole@gmail.com” e facendolo diventare un “sinkhole” senza capire fin da subito che questo avrebbe fatto un’enorme differenza.

Tragicomica la descrizione del momento di panico quando un collaboratore che sta verificando se il dominio rimane costante o cambia a seconda delle infezioni gli riferisce che a seguito della registrazione del dominio si erano attivati i ransomware di tutto il mondo. Il panico dura pochi minuti, fino a quando il ricercatore e amico Kafeine lo tranquillizza dicendogli che no, non ha causato la distruzione dei file di migliaia di utenti anzi, il ricercatore Darien Huss di ProofPoint ha rilevato come la registrazione del dominio ha interrotto la diffusione del ransomware impedendone l’attivazione.

Divertente, a questo punto, la scena dove MalwareTech si descrive euforico (“Now you probably can’t picture a grown man jumping around with the excitement of having just been ransomwared“) per aver verificato questa implicazione impedendo al suo PC di contattare il dominio e avviando il ransomware che, disastrosamente, lo infetta cifrando i file. Ovviamente il PC infettato era predisposto per i test e non il suo, ma questa prova ha confermato al ricercatore che la sua idea non ha causato danni al mondo intero ma, anzi, Wanna Cry si comporta in modo da bloccarsi quando trova il dominio registrato, attivandosi invece quando non lo trova.

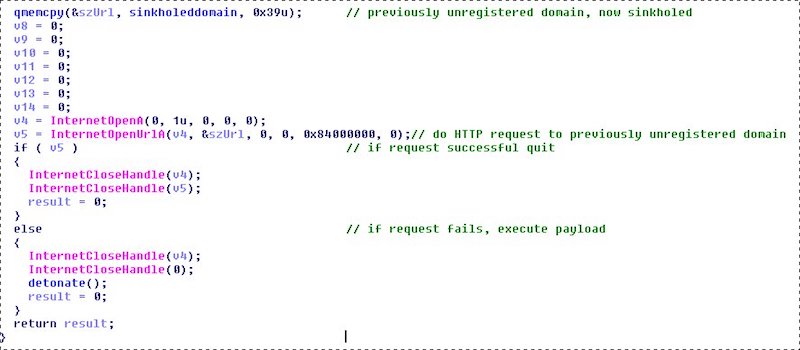

Nel codice del ransomware infatti è presente una routine che prova a contattare il dominio iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com per verificare se si ottiene risposta. In caso affermativo, il ransomware si blocca e smette di funzionare, risultando quindi sostanzialmente innocuo. In caso contrario – cioè se il dominio non risulta raggiungibile e non si ottiene risposta – il ransomware si attiva e comincia a fare danni, cifrando i file presenti sul PC della vittima.

Sostanzialmente, la presenza del dominio iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com diventa una sorta di “kill switch”, un’interruttore che permette di abilitare o disabilitare il ransomware rendendolo inoffensivo.

Non solo, ogni PC sul quale il ransomware tenterà di attivarsi contatterà il dominio avvisando il ricercatore dell’infezione, così da rendere tra l’altro quantificabile il numero e la distribuzione dei tentativi e permettere alle autorità – una volta in possesso dei log dei contatti che il ricercatore fornirà – di avvisare coloro che sarebbero state le future vittime della vulnerabilità cui sono soggetti i loro sistemi.

Per chi si chiede che senso abbia che gli autori di un ransomware con intenti criminali quali quelli che hanno sviluppato il WannaCry inseriscano un controllo che permette a chiunque di “spegnere” il sistema infernale, l’ipotesi più accreditata è quella proposta dal ricercatore stesso nel post del suo blog.

I ransomware – come la maggior parte dei malware – sono programmati in modo da rendere difficile la vita ai ricercatori che li studiano. Una delle contromisure che spesso implementano (non sempre, per precise scelte che qui non andremo ad approfondire) è quella di “disattivarsi” quando sono in esecuzione in un ambiente controllato, nelle cosiddette “sandbox” o macchine virtuali con sistemi come Cuckoo che servono proprio per monitorare ciò che avviene all’interno e studiare il comportamento del sample. I sistemi per verificare se il ransomware è stato avviato in un ambiente controllato sono diversi, uno di questi è quello di tentare di contattare dei servizi esterni che lo sviluppatore del malware è certo non essere esistenti, sapendo che quando i ricercatori analizzano i campioni di virus li avviano all’interno di ambienti che rispondono a qualunque richiesta di connessione, per non far “capire” al malware di essere “rinchiusi” in una gabbia.

Bene, la trovata degli autori di WannaCry è stata appunto quella ti imporre al ransomware un controllo dell’esistenza del dominio iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, proprio per capire se fosse in corso un’analisi da parte di ricercatori oppure una vera e propria infezione di una vittima. La registrazione del dominio da parte di MalwareTechBlog ha fatto sì che il ransomware, prima di attivarsi, contattasse il server convincendosi così di essere “sotto analisi” e disattivandosi, con l’intendo di nascondersi e non farsi studiare… mossa che ha permesso appunto di bloccare questa micidiale ondata d’infezioni, almeno fino a quando (sembra che stia già accadendo) i delinquenti non correggeranno questo bug questa loro leggerezza implementativa.

La fonte del’articolo articolo Ricercatore rallenta la diffusione di WannaCry con un dominio web da pochi dollari è: Ransomware Blog.