E’ finito l’incubo di tanti italiani che in queste settimane si sono visti recapitare tramite posta elettronica CV provenienti dal dominio agenzia-entrate.com, realistici ma contenenti malware, in particolare il temibile ransomware PEC 2017, che criptava i documenti chiedendo un riscatto in bitcoin a seguito di comunicazione con i delinquenti tramite la mail pec.clean@protonmail.com. Una volta pagato il riscatto, sul dark web, all’indirizzo http://ztjxt7rzqj74lsvf.onion sulla rete Tor, compariva il link per scaricare il decryptor.

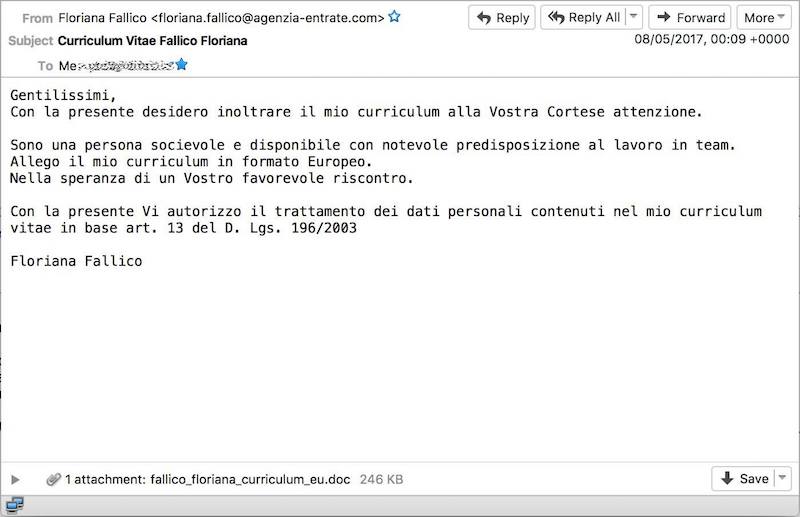

Le segnalazioni sono state molteplici, perché il Curriculum Vitae allegato alla mail di phishing proveniente da sedicenti candidate con nomi come “Floriana Fallico” o “Navia Ferrara” era realistico e dal contenuto difficilmente distinguibile da un falso, non vi erano eseguibili o JS ma un vero documento che sfruttava la vulnerabilità di Windows CVE-2017-0199 che permette di attivare attraverso file RTF di Microsoft Office il download di script Visual Basic contenenti comandi PowerShell.

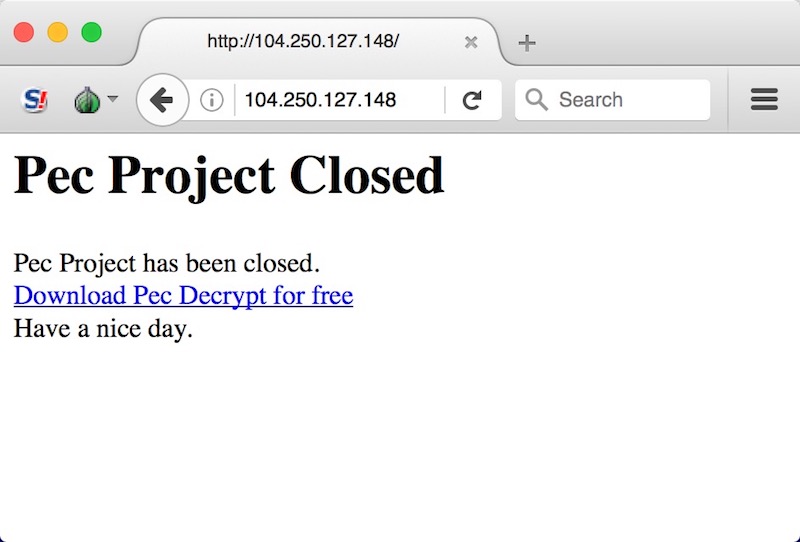

Inspiegabilmente, all’improvviso al posto del sito dal quale scaricare – una volta pagato il risdcatto in bitcoin – la chiave con cui decifrare i propri documenti, ospitato sull’indirizzo IP 104.250.127.148 è comparsa la seguente pagina:

Il testo della pagina web pubblicata dall’autore del ransomware PEC 2017 cita:

Pec Project Closed

Pec Project has been closed.

Download Pec Decrypt for free

Have a nice day.

Al link indicato nel testo è possibile scaricare il file pecdecrypt.exe, che una volta avviato richiede alla vittima d’inserire il proprio codice di decryption e decifrare gratuitamente tutti i documenti criptati dal ransomware.

Il file non risulta contenere trojan e può essere identificato dagli hash MD5 12fd58be32487b1745e0734ce01f519f e SHA 256 732cff8cbd5d7ddec35ce4d53d3253fc6f5d9c78508a1bbbdf96ed92d0c474a7. Nel caso in cui la pagina all’IP 104.250.127.148 chiudesse è comunque possibile ricorrere al Web Archive, che ha salvato e “congelato” per sempre una copia del decryptor gratuito.

Per chi vuole studiare un sample del ransomware, su Virustotal è disponibile un’analisi dettagliata che può essere integrata da quella di Hybrid Analysis, da cui emerge che il cryptovirus PEC 2017 ricercava e cifrava file con estensione .7z, .bmp, .doc, .docm, .docx, .html, .jpeg, .jpg, .mp3, .mp4, .pdf, .php, .ppt, .pptx, .rar, .rtf, .sql, .tiff, .txt, .xls, .xlsx e .zip eliminandone anche le versioni di backup presenti nelle shadow copies tramite il “vssadmin.exe delete shadows /all /Quiet” e facendo comparire sul PC delle vittime il seguente messaggio:

PEC 2017

Informazioni su come decifrare i file

I tuoi file sono stati cifrati dal sistema PEC 2017 con crittografia AES 256.

PEC non è decifrabile da nessun software e da nessun antivirus.Come recuperare i dati criptati

Unico modo per recuperare i dati danneggiati è acquistare il software di recupero PEC CLEANER.

Quando hai ottenuto il software potrai procedere al recupero ed il ripristino dei file danneggiati.

Con lo stesso software potrai decriptare tutti i file danneggiati, anche quelli nei dischi esterni o di rete.Avvertenze

Non utilizzare alcun software antivirus o di decrypt ,in quanto non solo non efficaci,ma potrebbero compromettere per sempre il recupero dei dati.

Con PEC Cleaner potrai recuperare tutti i tuoi dati perfettamente funzionanti e senza attese.Come acquistare PEC CLEANER

contatta il produttore del software di decrypt per acquisto della licenza e download del programma:

pec.clean@protonmail.com

La tua chiave di sblocco è

3F9D5A4143318E563F82055BAA51241E92FD2AC970B7B9D60115AAE747F318EE664D61F5D766

Il software verrà reso disponibile al download entro 24 ore dal pagamento e ti consentirà il ripristino immediato dei dati.

La sorgente dell’articolo: Gli autori del ransomware PEC 2017 distribuiscono gratuitamente l’antidoto è: Ransomware Blog.

Powered by WPeMatico