Se non avete aggiornato Windows dopo l’infezione di WannaCry di poco tempo fa ma ve la siete cavata, siete nuovamente a rischio. Da ieri, infatti, è in circolazione un nuovo ransomware che ricorda nel modo in cui cifra i dati il vecchio Petya ma che sfrutta come vettore di diffusione le stesse vulnerabilità di cui si avvantaggiava WannaCry, aggiungendone alcune nuove altrettanto pericolose. L’effetto è sempre lo stesso: a seguito della compromissione del sistema compare sullo schermo un messaggio che comunica di aver criptato il sistema chiedendo un riscatto in bitcoin per rientrare in possesso dei propri dati.

In poche ore è stato detto e scritto di tutto su questo ransomware e sui vari dilemmi che porta con sé, a partire dal nome, portando avanti ipotesi, teorie, complotti ma forse confondendo un po’ le idee ai lettori. Cercheremo con questo articolo di riassumere i punti principali, con semplici domande e speriamo altrettanto semplici risposte.

Il nome del ransomware è Petya o NotPetya?

Come vedremo più avanti, il “comportamento” del ransomware ricorda quello del vecchio “Petya”, motivo per il quale qualcuno ha pensato che potesse esserne una variante. Quando si è capito che invece sembra essere un nuovo ransomware, i ricercatori hanno cambiato il nome in “NotPetya” per evidenziare il fatto che non si tratta di Petya o di una sua variante. Per semplificare le cose, la società BitDefender lo ha rinominato in GoldenEye considerandolo una variante di un altro ransomware noto alla cronaca.

Come mai NotPetya viene paragonato a WannaCry?

Il motivo è che, come vedremo più avanti, utilizza in parte lo stesso vettore di “contagio” che utilizzava alcuni mesi fa il letale WannaCry. Dato che Wanna Cry è stato uno dei ransomware che hanno maggiormente sconvolto l’opinione pubblica per la capillarità e la rapidità di diffusione, è scontato che questo venga percepito come un suo successore.

Quali sono i danni lasciati sui PC infetti da questo ransomware?

Il nuovo NotPetya, dopo aver compromesso l’MBR del disco ne cripta l’MFT, cioè l’indice dove il sistema tiene traccia di quali file avete sul vostro PC e dove si trovano. Voci di corridoio dicono che – prima di criptare l’MFT – il ransomware cripti anche direttamente alcuni file sul sistema ma non abbiamo ricevuto conferme. Fatto sta che al termine del processo di cifratura il Sistema Operativo non si avvia più (quindi non potrete utilizzare il PC, neanche per pagare il riscatto) e il disco sarà quasi inutilizzabile.

Come si diffonde questo nuovo cryptovirus?

Il cryptovirus si propaga tramite l’exploit EternalBlue, lo stesso che sfruttava WannaCry, oltre al codice EternalRomance, ricavato sempre dallo stesso leak NSA pubblicato da Shadow Brokers alcuni mesi fa. Questi due exploit sfruttano la comunicazione di rete che viaggia tramite il protocollo SMB (lo stesso grazie al quale si possono condividere file e stampanti tra più PC in una rete locale) per far passare all’interno l’infezione. Come vedremo più avanti, questi exploit hanno effetto solamente su PC con Sistemi Operativi non aggiornati.

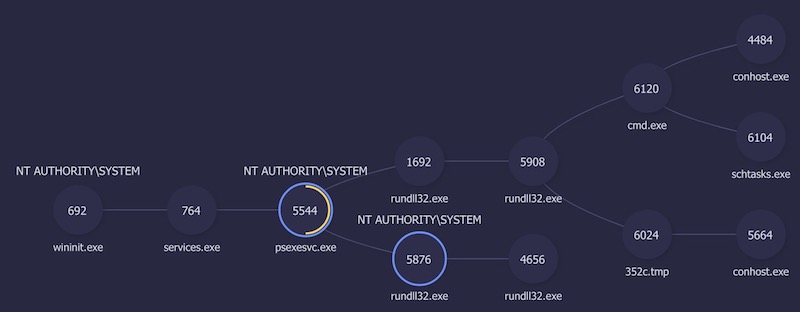

Inoltre, come mostra Reaqta con il suo schema dei processi, Petya riesce a ricavare le credenziali di accesso del PC dalla memoria e le utilizza per connettersi – tramite il servizio PsExec – ad altri PC nella stessa rete e cercare d’infettarli.

Come faccia a trovare user e password su un PC e usarli poi su altri computer vicini è presto detto: con strumenti tipo il noto MimiKatz, chiunque può prelevare da un computer le credenziali archiviate temporaneamente nella RAM, non soltanto dell’Amministratore ma di tuti gli utenti del sistema. Se tali credenziali sono utilizzate anche su altri PC, è facile eseguire il “movimento laterale” che permette di diffondersi tra più macchine della stessa rete.

Corro quindi il rischio di essere infettato anche io?

Se usate Windows non lo avete aggiornato Windows negli ultimi mesi, sì. Se avete aggiornato, potete comunque essere infettati se nella stessa rete c’è un PC che viene infettato e riesce ad accedere al vostro tramite la rete sfruttando credenziali di accesso condivise.

Non ho idea se il mio Windows sia è aggiornato, cosa posso fare?

Per verificare se il vostro sistema è vulnerabile agli exploit, potete utilizzare il software di verifica forniti da Eset che vi indicherà chiaramente se il sistema è protetto o meno. In alternativa, potete avviare Windows Update e cliccare sul pulsante che avvia la verifica e l’aggiornamento del sistema.

Come posso evitare di essere infettato?

Se non l’avete ancora fatto, installate la patch MS17-010, che tra l’altro è la stessa di cui si avvantaggiava il ransomware WannaCry, così da evitare di essere contagiati tramite altri PC mediante il protocollo SMB e sfruttamento degli exploit EternalBlue ed EternalRomance.

Poiché oltre alle vulnerabilità SMB il nuovo ransomware Petya sfrutta anche il servizio psexec contagiando PC nella stessa rete, i ricercatori consigliano anche di disabilitare tramite group policy le share Admin$ su tutti i PC della vostra rete.

Esiste un interruttore per “disinnescare” il ransomware come per WannaCry?

Come per WannaCry, è girata voce che esistesse una sorta di killswitch (una sorta di “interruttore”) che impedisca al ransomware di attivarsi, consistente nella presenza del file “C:Windowsperfc” sul disco. Rispetto a WannaCry, quindi, l’intervento andrebbe fatto su ogni PC, nessun “eroe” potrà salvarci registrando un dominio web. In realtà si è dibattuto sul funzionamento di questo KillSwitch e c’è chi afferma che non funzioni mentre altri precisano che funziona soltanto se la lingua del sistema è impostata sull’inglese. Nel dubbio, potete creare questo file fino a quando non si avranno conferme più precise.

Cosa posso fare se sono già stato infettato?

Se il processo di decifratura si è concluso e compare sullo schermo il messaggio con la richiesta di riscatto, non si può più fare nulla, se non sperare di avere delle copie dei propri dati da qualche parte, se possibile aggiornati, o che qualcuno pubblichi in tempi ragionevoli un decryptor per NotPetya.

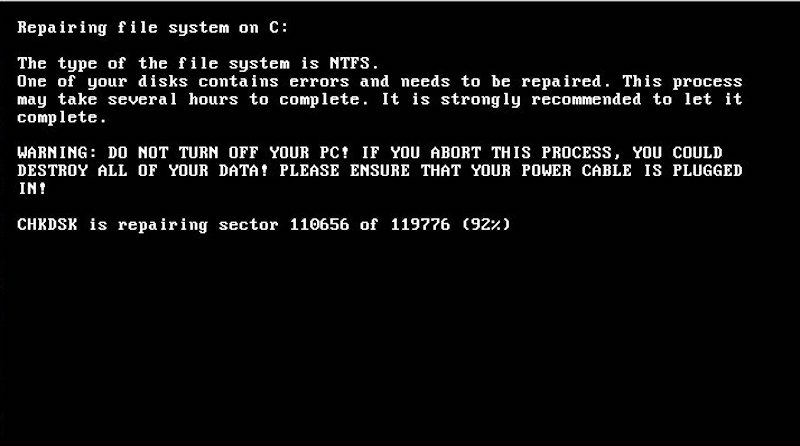

Se invece siete appena stati infettati, considerate che avete una quarantina di minuti prima che il sistema si riavvii e cominci a criptare il disco. Se il sistema si è appena riavviato e vedete sullo schermo la schermata nera della funzione di controllo del disco chkdsk di Windows che vi dice che sta “controllando il disco C” spegnete immediatamente.

Non si tratta infatti di Windows ma del ransomware che sta criptando i dati. Se siete in tempo, riuscirete con strumenti come Recuva o Photorec a recuperare dei file e magari ricostruire parte dell’MFT cifrato.

I miei dati sono importanti, consigliate di pagare il riscatto?

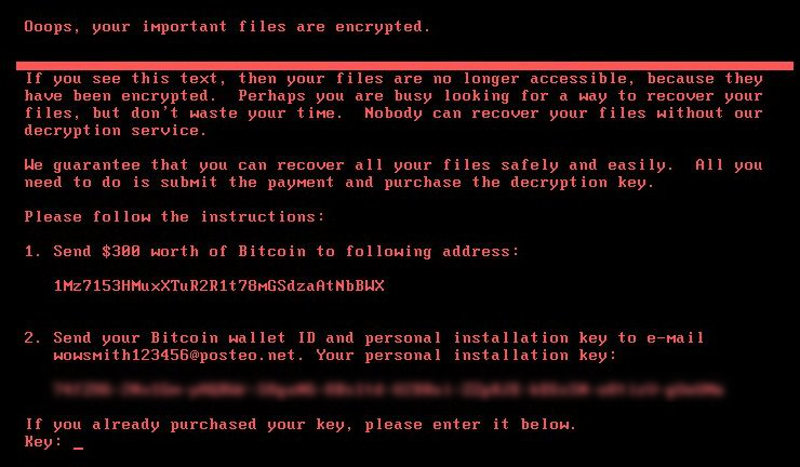

In ogni caso non pagate il riscatto, sia perché è eticamente sbagliato a prescindere, sia perché in questo caso è inutile: la mail tramite la quale i delinquenti comunicavano con le vittime è stata chiusa da Posteo [https://posteo.de/blog/info-zur-ransomware-petrwrappetya-betroffenes-postfach-bereits-seit-mittag-gesperrt], non riceverete il decryptor anche pagando i 300 dollari richiesti sull’indirizzo Bitcoin 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX.

Quanto hanno guadagnato i delinquenti con questo ransomware?

L’infezione ha fruttato poco, ad oggi poco più di 3 bitcoin (circa 6.000 euro) come potete osservare dal balance dell’indirizzo Bitcoin 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX sul quale viene richiesto il riscatto. Il motivo sembra essere che, dato che l’indirizzo email wowsmith123456@posteo.net di comunicazione con i delinquenti è stato chiuso, non c’è modo di comunicare con loro e ricevere il decryptor, si è sparsa la voce che chi ha pagato non ha decriptato e quindi le nuove vittime sono restie a pagare.

Da dove è partito questo ransomware?

Non si sa esattamente da dove sia originato, alcune voci parlano dell’Ucraina, semplicemente perché la prima fonte d’infezione sembra essere stata un finto update di un software utilizzato appunto in Ucraina.

Sono disponibili dei sample del ransomware da testare?

- Potete visionare le analisi dei sample e anche scaricarli dai seguenti link:

https://www.hybrid-analysis.com/sample/027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745?environmentId=100 - https://www.hybrid-analysis.com/sample/fe2e5d0543b4c8769e401ec216d78a5a3547dfd426fd47e097df04a5f7d6d206?environmentId=100

- https://www.hybrid-analysis.com/sample/ee29b9c01318a1e23836b949942db14d4811246fdae2f41df9f0dcd922c63bc6?environmentId=100

Perché si parla tanto di questo ransomware quando ogni settimana ne escono di nuovi?

- Come per WannaCry, questo ransomware ha fatto notizia perché:

Ha sfruttato gli stessi bachi di WannaCry, questo significa che parte delle vittime avrebbe potuto salvarsi semplicemente aggiornando il sistema; - Tramite gli exploit e lo sfruttamento di PsExec la diffusione non richiede l’intervento umano della vittima che apre un messaggio di posta, clicca sull’allegato o visita un link e si fa ingenuamente infettare: tutto avviene in automatico e ad alta velocità, senza che la vittima possa impedirlo o capire cosa è successo;

- Come negli altri casi saliti alla cronaca, ciò che fa notizia è la quantità e tipologia delle vittime. Sulla quantità non possiamo ancora fare stime, non esistendo un sistema di monitoraggio efficace come per WannaCry, sulla tipologia abbiamo già feedback su enti pubblici e persino sistemi di monitoraggio di centrali nucleari (si parla di Chernobyl, non una qualsiasi) oltre a banche e colossi petroliferi;

- Diversi fattori fanno pensare a uno sviluppo quasi “amatoriale” del software, niente di (manifestamente) organizzato.

Dove posso trovare altre notizie su Petya o NotPetya?

Per rimanere aggiornati sull’argomento rimandiamo all’ottimo post di Stefano Zanero, in continuo aggiornamento. Altra fonte aggiornata e con link a diverse risorse e sample è quella sul profilo GitHub di vulnersCom. Per chi non vuole entrare troppo nei tecnicismi ma capirci davvero qualcosa, consigliamo infine La sorgente dell’articolo della sempre chiara Carola Frediani che rende semplici cose complesse per i più.

L’articolo Petya o NotPetya? Questo è il dilemma del dopo WannaCry. è: Ransomware Blog.